Herramientas forenses

En el mundo actual, llevamos con nosotros un dossier detallado de nuestras vidas. Nuestros dispositivos móviles contienen nuestros datos más íntimos y actúan como mensajero privado, álbum de fotos, agenda, navegador, libreta de direcciones, cuaderno de notas e incluso cartera, todo en uno. Nuestros dispositivos son una ventana a nuestras almas. Por eso somos extremadamente vulnerables cuando a la información que contienen estos dispositivos acceden personas en las que no confiamos.

La policía puede utilizar "herramientas forenses" para extraer información de nuestros dispositivos y crear un informe detallado sobre nuestras actividades y comunicaciones.

Cómo funcionan las herramientas forenses

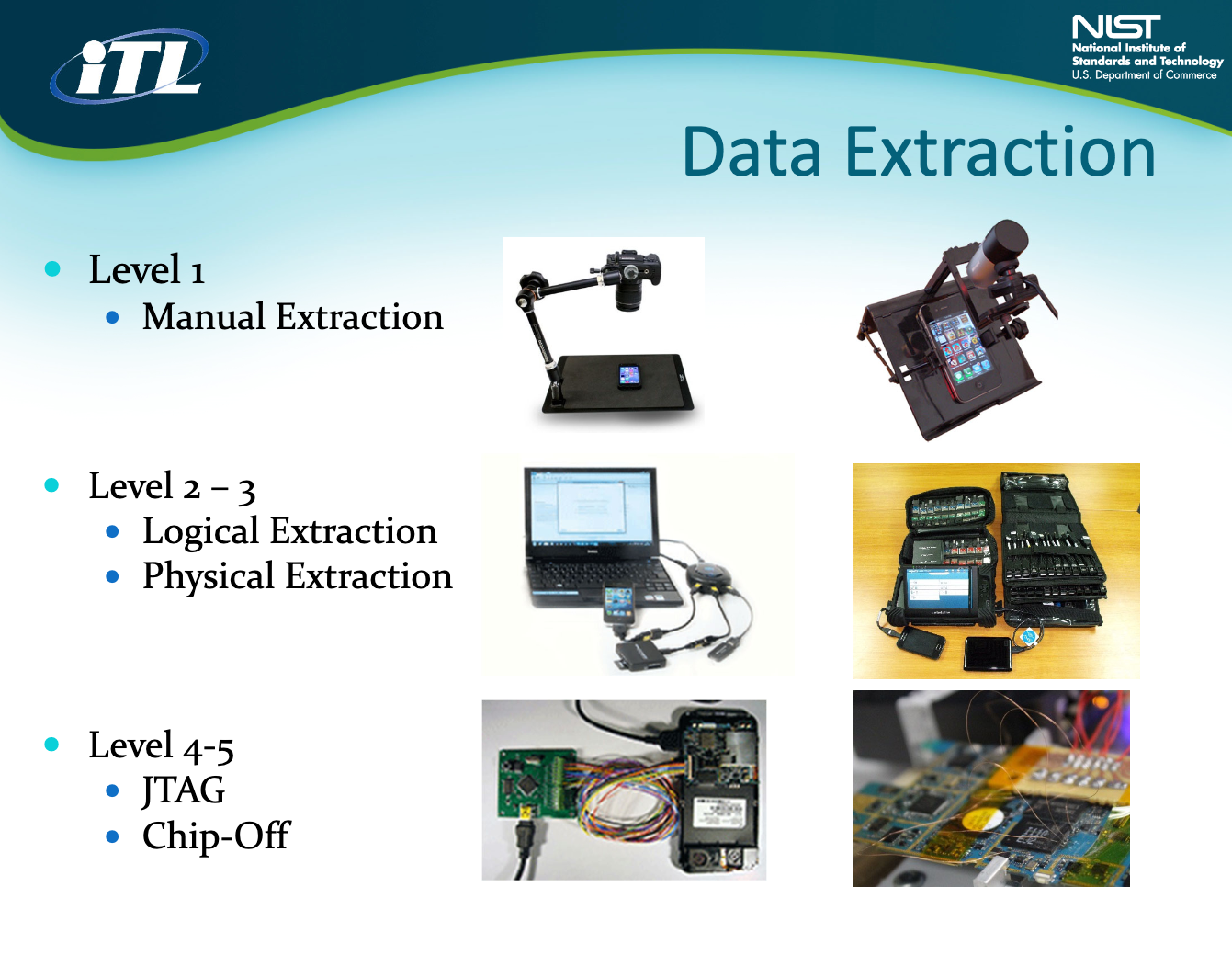

Para utilizar herramientas forenses, la policía suele necesitar acceso físico al dispositivo. El primer paso es desbloquearlo. Las funciones de seguridad de nuestros dispositivos móviles pueden ayudar a frustrar esta intrusión policial, como el Secure Enclave de los dispositivos iOS. Pero estas protecciones a veces han sido derrotadas por dispositivos forenses. Podría considerarse una carrera armamentística entre los fabricantes de dispositivos seguros para los usuarios y los fabricantes de herramientas forenses para la policía. Por eso es importante que los usuarios practiquen la autodefensa de la vigilancia, por ejemplo, eligiendo una frase de contraseña segura. Del mismo modo, muchos usuarios optarán por no desbloquear sus teléfonos cuando la policía les presione para que lo hagan.

Una vez que la policía conecta el dispositivo a la herramienta forense, puede extraer todo el contenido del dispositivo (lo que a veces se denomina una "imagen" del dispositivo) o contenidos concretos, como el álbum de fotos completo o un subconjunto de fotos. La policía también puede utilizar una herramienta forense para buscar automáticamente en el dispositivo de un usuario determinados tipos de contenido, como todas las imágenes que contengan una "huella digital" única (a veces denominada "hash").

Tras la extracción, una herramienta forense puede acoplarse a otra tecnología policial, como una estación de trabajo conectada por software. La policía puede generar informes sobre el contenido de un dispositivo de fácil lectura y aptos para su presentación como prueba ante un tribunal.

Qué tipo de datos recogen las herramientas forenses

Las herramientas forenses recopilan una amplia gama de información de tus dispositivos. Esto puede incluir imágenes y vídeos de álbumes de fotos, archivos de texto, contactos, conversaciones privadas y de grupo (incluso de aplicaciones de mensajería cifrada como Signal y WhatsApp), cualquier dato de localización almacenado (por ejemplo, de una aplicación de mapas), eventos del calendario, historial de navegación y monederos digitales y métodos de pago. En algunos casos, una extracción física avanzada del dispositivo puede recuperar contenido que el usuario creía haber "borrado", pero que en realidad seguía almacenado en el dispositivo.Esto proporciona un acceso sin precedentes a su vida privada a cualquiera que esté dispuesto y sea capaz de recuperar estos datos.

Cómo utilizan las fuerzas de seguridad las herramientas forenses

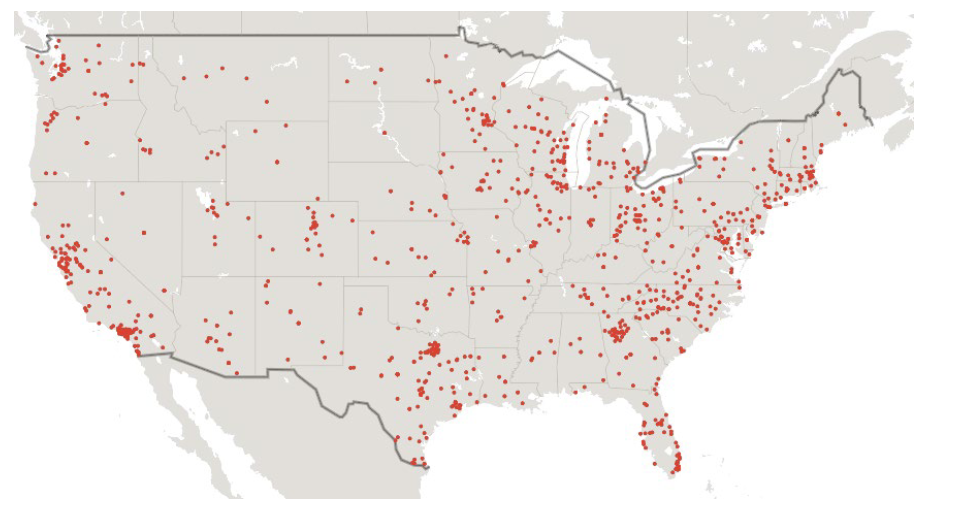

Las herramientas forenses son ampliamente utilizadas por las fuerzas del orden: en los departamentos de policía locales y federales, en las fronteras e incluso por el Servicio de Pesca y Vida Silvestre de Estados Unidos. Aunque no son infrecuentes los métodos de pirateo para desbloquear un teléfono, la policía puede simplemente pedirte que lo desbloquees para acceder a él. Una vez desbloqueado, todo es posible: el agente puede leer manualmente el contenido del teléfono o conectar el dispositivo a una herramienta de extracción forense para realizar un análisis exhaustivo. Por eso es importante dejar claro que no consientes el registro de tu dispositivo. Al fin y al cabo, es probable que contenga los detalles más íntimos de tu vida.

Una vez generado un informe del contenido del dispositivo, la policía puede presentarlo como prueba ante un tribunal o utilizarlo para avanzar en sus investigaciones. A menudo se almacena durante meses o años en una estación de trabajo, lo que crea un riesgo de violación de datos o de uso indebido por parte de un agente con malas intenciones.

Quién vende tecnología de herramientas forenses

Dos de los principales actores en el campo de la extracción forense móvil son Cellebrite y Grayshift. Cellebrite cuenta con 2.800 clientes en Norteamérica y unos 7.000 en todo el mundo en junio de 2022. Con sede en Israel, su principal línea de productos se llama Cellebrite UFED (Universal Forensics Extraction Device, dispositivo universal de extracción forense), que está disponible a distintos precios en función del nivel de extracción que se desee.

Grayshift tiene su sede en Atlanta, Georgia. Su enfoque inicial fue la extracción de iOS. Desde entonces, han ampliado su negocio para incluir también dispositivos Android. Su principal producto es GrayKey, que se ofrece a 15.000 dólares por una licencia de 300 usos y a 30.000 dólares por una licencia de uso ilimitado.

Ambas empresas han tenido su cuota de vulnerabilidades y brechas de seguridad. En 2018, unos piratas informáticos filtraron segmentos del código de GrayKey que se dejaron sin proteger en las instalaciones de un cliente. En 2021, el investigador de seguridad Moxie Marlinspike demostró una vulnerabilidad de seguridad en el software de la estación de trabajo que acompaña a Cellebrite UFED.

La poderosa e invasiva capacidad de realizar imágenes forenses de dispositivos móviles se está generalizando, y cada vez está más al alcance incluso de pequeños departamentos de policía y oficinas del sheriff. Es hora de poner freno a este poder.

Amenazas que plantean las herramientas forenses

En primer lugar, las herramientas forenses son una amenaza para nuestra privacidad. Pueden aspirar y escudriñar automáticamente toda la información de nuestros dispositivos.

En segundo lugar, las herramientas forenses pueden sacar a la luz actividades relacionadas con la Primera Enmienda. Esto incluye datos de localización que muestren que un usuario asistió a una protesta, comunicaciones entre un reportero y sus fuentes confidenciales y publicaciones en redes sociales sobre temas controvertidos. El uso generalizado de herramientas forenses por parte de la policía puede amedrentar y disuadir a la gente de ejercer sus derechos amparados por la Primera Enmienda.

En tercer lugar, las herramientas forenses supondrán una carga desproporcionada para las personas de color, los inmigrantes y otros grupos vulnerables. La policía los somete injustamente a una cantidad desproporcionadamente alta de controles de tráfico y de aceras, y a una proporción desproporcionadamente alta de registros durante esos encuentros. Las herramientas forenses no serán más que la última capa de esta pila discriminatoria.

En cuarto lugar, las herramientas forenses aumentan las reservas de datos en poder de las fuerzas de seguridad, que pueden ser robados por ladrones de datos y utilizados indebidamente por agentes que infringen las normas.

Trabajo de la EFF sobre herramientas forenses

La EFF aboga por nuevos límites legales a los llamados registros "consentidos". Después de que la policía utilice esta problemática táctica para obligar a la gente a desbloquear sus dispositivos, la policía utiliza con demasiada frecuencia herramientas forenses para copiar y buscar automáticamente los datos en estos dispositivos