Vigilancia biométrica

La vigilancia biométrica engloba un conjunto de métodos de seguimiento de individuos mediante características físicas o biológicas, que van desde la recogida de huellas dactilares y ADN hasta el reconocimiento de la forma de andar y el seguimiento de los latidos del corazón.

Estos métodos se basan en gran medida en algoritmos para identificar determinadas características de una muestra, como la imagen de un rostro o el sonido de una voz, y emparejarla con otra muestra concreta o con un grupo de muestras.

La identificación biométrica puede ser defectuosa debido a problemas en el algoritmo, lagunas y sesgos en los datos de entrenamiento y problemas con las muestras utilizadas. Por ejemplo, el análisis de la marcha, el uso de un patrón de caminar para identificar a una persona, depende de un movimiento que puede variar en función del nivel de fatiga, el calzado, las condiciones ambientales y la salud de una persona. Y el reconocimiento de voz depende de las huellas vocales, representaciones gráficas de una voz, que pueden ser imitadas por falsificaciones generadas por la IA.

Dado que los rasgos biométricos son únicos e insustituibles, este tipo de vigilancia es especialmente preocupante. Una persona no puede simplemente cambiar sus ojos o su ADN del mismo modo que puede cambiar una contraseña o una tarjeta de crédito. El seguimiento realizado de este modo puede resultar extremadamente intrusivo y persistente. Además, la naturaleza de caja negra de muchos tipos de identificación biométrica puede perpetuar pautas de actuación policial sesgada y dar lugar a errores contra los que puede ser difícil defenderse.

Obtención y búsquedas de ADN

Una muestra de ADN puede revelar toda nuestra composición genética, que incluye información profundamente privada y delicada, como nuestra ascendencia, parentesco biológico y propensión a determinadas afecciones médicas. Aunque las fuerzas del orden llevan utilizando el ADN desde los años ochenta, la tecnología relacionada con él y los métodos utilizados por la policía han evolucionado considerablemente.

En las últimas décadas, se ha hecho obligatoria la recogida de ADN de las personas condenadas o incluso detenidas por muchos delitos. En Estados Unidos, esa información se introduce en la base de datos nacional de ADN del Sistema Combinado de Índices de ADN (CODIS), que mantiene el FBI. Esta base de datos contiene casi 16 millones de perfiles de delincuentes y 5 millones de perfiles de detenidos.

Antes, una muestra forense útil sólo podía obtenerse de la sangre, el semen u otros fluidos corporales. Sin embargo, hoy en día los investigadores forenses pueden detectar, recoger y analizar trazas de ADN de objetos que una persona simplemente toca.

Búsquedas de genealogía genética

En la última década han proliferado los sitios de genealogía genética. Estos sitios están gestionados por empresas privadas y ofrecen ayuda a las personas para encontrar a parientes perdidos hace tiempo, aprender más sobre sus familias y antepasados e identificar sus propios rasgos y predisposiciones de salud. Existen dos tipos principales de bases de datos genéticas para consumidores: las bases de datos cerradas, como Ancestry y 23andMe, en las que la empresa controla y limita los resultados de las búsquedas y el acceso directo a los datos de otros usuarios (la mayoría de las cuales restringen el acceso de las fuerzas de seguridad a las búsquedas justificadas); y las bases de datos abiertas, como GEDmatch, FamilyTreeDNA y MyHeritage, que ofrecen a los consumidores un acceso mucho más amplio y permiten a los usuarios buscar sus propios datos genéticos comparándolos con la información genética enviada por todos los demás usuarios del sitio. En el caso de las bases de datos abiertas, los usuarios cargan una gran cantidad de datos genéticos, ya sea una muestra biológica o un archivo electrónico que contiene sus datos de ADN genotipados en bruto, que la empresa convierte en un perfil de genealogía genética.

Las búsquedas de genealogía genética forense (FGG) difieren de las búsquedas tradicionales de ADN criminal en varios aspectos. En primer lugar, las bases de datos de genealogía genética son privadas y contienen datos de ADN facilitados voluntariamente por los consumidores. No existen leyes que regulen específicamente la forma en que estos sitios recopilan, manejan y comparten los datos. Por el contrario, los datos de ADN introducidos en el CODIS, que está compuesto por bases de datos nacionales, estatales y locales, están sujetos a leyes estatales y federales que regulan exactamente cómo, cuándo y de quién pueden recopilarse, así como su eliminación de la base de datos.

En segundo lugar, las bases de datos de genealogía genética recogen y almacenan muchos más datos genéticos -y más reveladores- que la limitada información recogida e introducida en CODIS. Los perfiles de CODIS suelen consistir en uno o dos alelos en cada uno de los 13 a 20 loci que forman parte de los "Core Loci" de CODIS. Estos marcadores de ADN de repetición corta en tándem ("STR") se toman de partes "no codificantes" del genoma humano. En cambio, los perfiles de genealogía genética se componen de más de medio millón de polimorfismos de nucleótido único ("SNP") que pueden revelar miembros de la familia y antepasados lejanos, así como predecir la propensión de una persona a diversas enfermedades como el cáncer de mama y rasgos como la adicción y la respuesta a las drogas. Tanto los STR como los SNP pueden ser heredados y transmitidos por cualquier persona. Esto significa que, aunque tanto CODIS como las bases de datos de genealogía genética pueden identificar algunas relaciones familiares biológicas, estas últimas también pueden predecir relaciones familiares indirectas y muy lejanas.

La policía ha utilizado registros FGG en una serie de casos de gran repercusión, incluidos los que implican a personas inocentes a las que la policía investiga e interfiere en sus vidas. Aunque el ejemplo más famoso de búsqueda FGG es el que identificó al "Asesino del Golden State", una búsqueda anterior en el mismo caso señaló a una persona diferente como probable autor. En 2014, una búsqueda similar en un caso sin resolver de Idaho llevó a la policía a sospechar de un hombre inocente. Incluso sin FGG, las coincidencias de ADN han llevado a los agentes a sospechar -y encarcelar- a la persona equivocada. En 2012, un hombre de California pasó cinco meses en la cárcel después de que una búsqueda en la base de datos relacionara su ADN con el ADN encontrado en las uñas de una víctima de asesinato, a pesar de que estaba en el hospital cuando se produjo el asesinato. Los fiscales creen que los paramédicos pudieron haber transferido su ADN a la víctima del asesinato cuando acudieron al lugar del crimen horas después de dejarle en el hospital.

En un esfuerzo por garantizar que los registros de FGG se ajustan a los derechos constitucionales, la EFF ha presentado escritos en múltiples casos en los que se cuestiona la recogida de ADN y los registros de FGG. También hemos abogado por la imposición de restricciones legislativas a la forma en que se llevan a cabo los registros de FGG.

Software de genotipado probabilístico

Aunque el ADN es único, las muestras de ADN utilizadas en los procesos penales suelen ser de baja calidad, lo que las hace especialmente complicadas de analizar. En la actualidad se utiliza a menudo una nueva generación de programas informáticos denominados programas de genotipado probabilístico para determinar si el ADN de un sospechoso coincide con las muestras halladas en el lugar del delito. Sin embargo, este software está plagado de problemas de precisión, sesgos humanos imputados y procesos y algoritmos opacos.

Cuando los resultados de este software se utilizan en causas penales, los acusados deben tener derecho a evaluar el código fuente de cualquier herramienta de análisis de ADN. Es fundamental determinar el peso que debe darse a los resultados de una herramienta de este tipo, y si estos programas son lo suficientemente fiables como para ser utilizados en el sistema de justicia penal.

La EFF ha argumentado con éxito en tribunales estatales y federales que la información relativa al software de genotipado probabilístico debe facilitarse a la defensa.

Reconocimiento de tatuajes

La tecnología de reconocimiento de tatuajes utiliza imágenes de los tatuajes de las personas para identificarlas, revelar información sobre ellas, como su religión o sus creencias políticas, y asociarlas a personas con tatuajes similares. Esta tecnología está siendo desarrollada activamente por empresas privadas con el apoyo de organismos federales, fuerzas de seguridad estatales y universidades. Los investigadores prueban y entrenan la tecnología utilizando fotografías de personas encarceladas o de las redes sociales, lo que plantea cuestiones críticas de ética, privacidad y los derechos de nuestra Primera Enmienda. El reconocimiento de tatuajes es una forma de tecnología biométrica de la misma categoría que el reconocimiento facial, las huellas dactilares y el escáner del iris.

Cómo funciona el reconocimiento de tatuajes

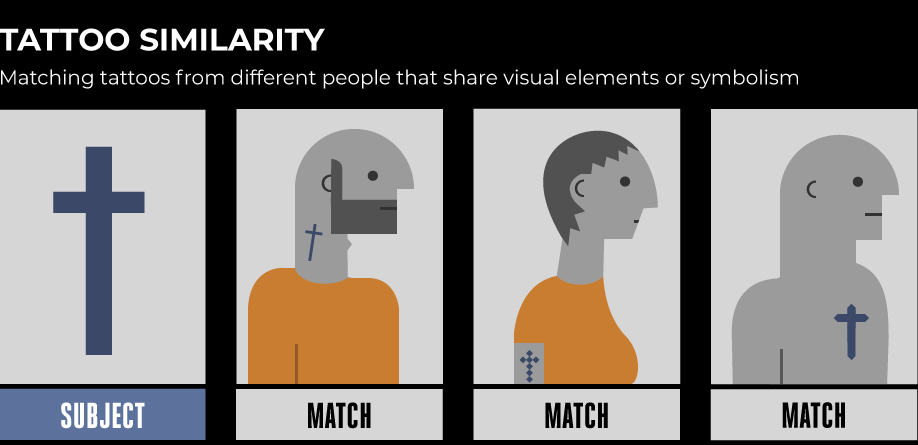

El reconocimiento de tatuajes funciona de forma similar al reconocimiento facial. Una vez que se captura una imagen de un tatuaje y se envía al sistema, el software de reconocimiento de imágenes crea una representación matemática, la analiza en busca de detalles específicos y los compara con imágenes ya existentes en la base de datos. Los humanos también pueden etiquetar estas imágenes con metadatos para describirlas o categorizarlas mejor.

¿Qué tipo de datos se recogen para el reconocimiento de tatuajes?

El reconocimiento de tatuajes suele capturar varias imágenes de los tatuajes de un individuo y también puede capturar toda la cara o todo el cuerpo de una persona.

El Instituto Nacional de Normalización y Tecnología (NIST) ha desarrollado una serie de "Buenas prácticas" p para capturar imágenes de tatuajes y utilizarlas con la tecnología de reconocimiento de tatuajes. Esto incluye tomar dos fotografías de cada tatuaje, una que se centre en el tatuaje en sí y otra que muestre más claramente dónde están situados los tatuajes en el cuerpo. En el caso de tatuajes de gran tamaño, el NIST anima a la policía a tomar una fotografía completa del tatuaje en su totalidad, seguida de fotografías de zonas concretas de interés del tatuaje. Es importante señalar que, en entornos de detención, las imágenes de los tatuajes pueden recogerse de todo el cuerpo, incluidas zonas que no serían visibles públicamente, como la parte superior de las piernas, el pecho y las zonas genitales.

Estos tatuajes suelen etiquetarse con metadatos sobre el tatuaje, incluida la posición en el cuerpo y el color de la tinta. El sistema de etiquetado recomendado (ANSI/NIST-ITL Standard) tiene docenas de códigos para categorizar las imágenes del tatuaje, desde categorías generales como símbolos políticos e iconos deportivos hasta imágenes muy específicas como un dragón o la bandera estadounidense.

Las fuerzas del orden también pueden recoger imágenes sobre el terreno durante las identificaciones policiales rutinarias utilizando cámaras normales o dispositivos biométricos móviles.

Además, el software de reconocimiento de tatuajes puede ingerir imágenes encontradas en línea en sitios web o redes sociales.

Cómo utilizan las fuerzas de seguridad el reconocimiento de tatuajes

Antes de la automatización, el reconocimiento de tatuajes solía implicar el mantenimiento de carpetas de fotografías de tatuajes, similares a un libro de fichas policiales. En los últimos años, los departamentos de policía han empezado a digitalizar estas imágenes y a añadirlas a bases de datos, junto con metadatos etiquetados. Se han utilizado para identificar a presuntos sospechosos y víctimas de delitos.

En una investigación financiada por el FBI, el NIST identificó varios usos específicos de la tecnología de reconocimiento de tatuajes por parte de las fuerzas de seguridad. Por ejemplo, para identificar a una persona por sus tatuajes o a un sospechoso cuyos tatuajes hayan sido parcialmente captados por las cámaras. Otros usos más alarmantes son discernir el significado de los tatuajes de una persona comparándolos con imágenes similares y establecer conexiones entre personas con tatuajes parecidos.

Una aplicación real de la tecnología de reconocimiento de tatuajes fue "Gang Graffiti Automatic Recognition and Interpretation" (GARI), un proyecto entre la Universidad de Purdue y la Policía Estatal de Indiana que permitió a las fuerzas de seguridad de todo el país compartir fotos de pintadas y tatuajes de bandas, junto con marcas de tiempo y coordenadas GPS, a través de una aplicación web. El software de reconocimiento prometía permitir a las fuerzas del orden cartografiar la actividad y el crecimiento de las bandas en las comunidades. El programa recibió el apoyo del Departamento de Seguridad Nacional de Estados Unidos, que cree que puede utilizarse para identificar bandas internacionales implicadas en el tráfico de drogas y de seres humanos.

El Departamento de Seguridad Pública de Arizona lleva utilizando el reconocimiento de tatuajes desde 2022, mediante un sistema basado en más de un millón de imágenes tomadas durante fichajes de delincuentes. La agencia recibe solicitudes de los departamentos de policía de Arizona para enviar imágenes a través del sistema.

Quién vende la tecnología de reconocimiento de tatuajes

Idemia (antes conocida como OT-Morpho o Safran) es uno de los mayores vendedores de tecnología de identificación biométrica de Estados Unidos, incluida la tecnología de reconocimiento de tatuajes. Otros proveedores son Face Forensics, DataWorks, Rank One Computing y Neurotechnology, que incluye el reconocimiento de tatuajes en su colección MegaMatcher de herramientas biométricas.

En particular, varias universidades han trabajado en el desarrollo de esta tecnología para su uso por las fuerzas del orden y la industria privada. Idemia trabaja con la Universidad de Michigan, mientras que la Policía Estatal de Indiana colabora con la Universidad de Purdue. Instituciones de investigación como la Comisión Francesa de Energías Alternativas y Energía Atómica, el Instituto Fraunhofer de Optrónica, Tecnologías de Sistemas y Explotación de Imágenes y la MITRE Corporation participaron en el proyecto de tecnología de reconocimiento de tatuajes del NIST.

Amenazas que plantea el reconocimiento de tatuajes

Los tatuajes tienen un significado para quienes los llevan, ya sea una cruz que representa su religión, un retrato de sus hijos o simplemente el logotipo de su grupo de música favorito. Aunque muchas de las amenazas que plantea el reconocimiento facial se trasladan a esta y otras formas de biometría, los tatuajes son únicos porque implican muchos derechos de la Primera Enmienda y son electivos. De hecho, en su investigación, el NIST afirmaba específicamente: "Los tatuajes proporcionan información valiosa sobre las afiliaciones o creencias de un individuo y pueden apoyar la verificación de la identidad de un individuo". Mediante el uso de esta tecnología, un agente de la ley podría utilizar los tatuajes para crear listas de personas basadas en su religión, nacionalidad, ideologías políticas o intereses comunes.

Sin embargo, las suposiciones que se hacen sobre los tatuajes pueden ser erróneas. Por ejemplo, una persona judía que lleve tatuada una estrella de David podría ser automáticamente afiliada a una banda callejera de Chicago cuyos miembros también lleven tatuajes de estrellas de seis puntas. Por otra parte, una persona que se hizo un tatuaje relacionado con una banda cuando era adolescente puede seguir siendo considerada miembro de una banda aunque no haya estado afiliada a ninguna desde hace décadas.

También existe la amenaza de que los tatuajes se utilicen para deportar a inmigrantes. Un inmigrante que recibió el estatus de Acción Diferida para los Llegados en la Infancia fue detenido y deportado por la vía rápida porque los funcionarios de inmigración alegaron que tenía un tatuaje de una banda. El inmigrante dijo que el tatuaje significaba en realidad su lugar de nacimiento. Los medios de comunicación han informado de que los inmigrantes buscan servicios de eliminación de tatuajes para evitar verse atrapados en una red de deportación.

La tecnología de reconocimiento de tatuajes también puede utilizarse para desenmascarar o vigilar a personas en Internet. Investigadores alemanes, por ejemplo, diseñaron una tecnología capaz de cotejar las fotos de un sitio web de tatuajes con la base de datos de la policía alemana.

La labor de la EFF en el reconocimiento de tatuajes

A través de una serie de solicitudes de la Ley de Libertad de Información (FOIA) y de la Ley de Registros Públicos a nivel estatal, la EFF ha sacado a la luz diversos programas de reconocimiento de tatuajes.

Gran parte de nuestra atención se ha centrado en investigar el Programa de Reconocimiento de Tatuajes del NIST. Nuestra investigación reveló que los científicos del NIST habían ignorado las obligaciones éticas para llevar a cabo experimentos con imágenes tomadas a reclusos. Recibieron una exención de estas obligaciones sólo después de que se hubiera completado la investigación. Mediante la defensa directa y una campaña de base, la EFF presionó con éxito al NIST para que revisara sus salvaguardias de privacidad y eliminara las imágenes sensibles de los materiales públicos.

Sin embargo, la EFF no cree que el NIST haya ido lo suficientemente lejos y ha presionado al gobierno para que retire el uso del reconocimiento de tatuajes.

En noviembre de 2017 presentamos una demanda contra el Departamento de Comercio, el Departamento de Justicia y el Departamento de Seguridad Nacional de Estados Unidos para forzar la publicación de documentos, incluidos los nombres de las instituciones que recibieron imágenes de reclusos a través del programa del NIST. La demanda también pretende descubrir hasta qué punto el FBI influyó en la investigación, lo que podría haber desencadenado un escrutinio ético adicional. La EFF consiguió acceder a estos registros y conocer los nombres de los organismos que utilizaban la base de datos. La EFF presionó a estas oficinas para que dejaran de utilizar el sistema. Aproximadamente un tercio de las instituciones que creemos que solicitaron datos problemáticos y de explotación como parte de un reto gubernamental de reconocimiento automatizado de tatuajes borraron los datos o informaron de que nunca los habían recibido o utilizado.

Casos jurídicos de la EFF

Para más información

5 formas en que las fuerzas del orden utilizarán la tecnología de reconocimiento de tatuajes (EFF)

Última actualización: 19 de junio de 2023

Reconocimiento del iris

El reconocimiento del iris o escaneado del iris es el proceso que utiliza luz visible e infrarroja cercana para tomar una fotografía de alto contraste del iris de una persona. Es una forma de tecnología biométrica de la misma categoría que el reconocimiento facial y las huellas dactilares.

Los defensores de la tecnología de escaneado del iris afirman que permite a los agentes del orden comparar imágenes del iris de sospechosos con una base de datos de imágenes existente para determinar o confirmar la identidad del sujeto. También afirman que los escáneres de iris son más rápidos y fiables que los escáneres de huellas dactilares, ya que es más fácil para un individuo ocultar o alterar sus dedos que alterar sus ojos.

El escaneado del iris plantea importantes problemas en materia de libertades civiles y privacidad. Puede ser posible escanear el iris a distancia o incluso en movimiento, lo que significa que los datos podrían recogerse subrepticiamente, sin el conocimiento de las personas, y mucho menos sin su consentimiento. También hay problemas de seguridad: si una base de datos de información biométrica es robada o comprometida, no es posible obtener un nuevo par de ojos como se obtendría un nuevo número de tarjeta de crédito. Y los datos biométricos del iris suelen ser recogidos y almacenados por terceros, lo que amplía enormemente este problema de seguridad.

Cómo funciona el reconocimiento del iris

El escaneado del iris mide los patrones únicos del iris, los círculos de color de los ojos de las personas. Los escáneres biométricos de reconocimiento del iris funcionan iluminando el iris con luz infrarroja invisible para captar patrones únicos que no son visibles a simple vista. Los escáneres de iris detectan y excluyen las pestañas, los párpados y los reflejos especulares que suelen bloquear partes del iris. El resultado final es un conjunto de píxeles que sólo contiene el iris. A continuación, se analiza el patrón de líneas y colores del ojo para extraer un patrón de bits que codifica la información del iris. Este patrón de bits se digitaliza y se compara con plantillas almacenadas en una base de datos para su verificación (coincidencia de plantillas una a una) o identificación (coincidencia de plantillas una a varias).

Las cámaras de escaneado del iris pueden montarse en una pared o en otro lugar fijo, o pueden ser portátiles y llevarse en la mano. Investigadores de la Universidad Carnegie Mellon están desarrollando escáneres de largo alcance que podrían utilizarse incluso para captar imágenes subrepticiamente desde una distancia de hasta 12 metros.

¿Qué tipo de datos se recopilan para el reconocimiento del iris?

Los escáneres de iris recogen unos 240 rasgos biométricos, cuya amalgama es única para cada ojo. A continuación, los escáneres crean una representación digital de esos datos. Esa representación numérica de la información extraída de la imagen del iris se almacena en una base de datos informática.

El escaneado del iris se utiliza a veces junto con otros datos biométricos, como las huellas dactilares y el reconocimiento facial.

Quién vende la tecnología de reconocimiento del iris

Entre las empresas que venden tecnología de reconocimiento del iris figuran Aware, BioID, Biometric Intelligence and Identification Technologies, Crossmatch, EyeCool, EyeLock, Gemalto, Idemia, Iridian Technologies, Iris Guard, Iris ID, IriTech, NEC, Neurotechnology, Panasonic, SRI International, Tascent, Thales y Unisys. Muchas de estas empresas ofrecen múltiples formas de tecnología de identificación biométrica.

Cómo utilizan las fuerzas de seguridad el reconocimiento del iris

La Oficina Federal de Investigación añadió el reconocimiento del iris a su Sistema de Identificación de Próxima Generación (NGI) en diciembre de 2020. Desde entonces, el FBI ha animado a los organismos policiales y penitenciarios locales a utilizar y aportar muestras a su programa de reconocimiento del iris. Su base de datos de más de 1,3 millones de muestras se basa en las contribuciones de las fuerzas del orden federales, estatales y locales. El Departamento de Justicia Penal de Texas fue uno de los organismos participantes, aportando más de 110.000 muestras de iris de personas encarceladas.

El ejército estadounidense ha utilizado dispositivos de escaneado del iris para identificar a detenidos en Irak y Afganistán. Por ejemplo, el registrador biométrico de mano SEEK II permite al personal militar realizar escaneados del iris, huellas dactilares y escaneados faciales y transmitir los datos a una base de datos del FBI en Virginia Occidental en cuestión de segundos, incluso en zonas con baja conectividad. Como suele ocurrir con las tecnologías de vigilancia de vanguardia desarrolladas para su uso en campos de batalla extranjeros, los departamentos de policía de todo Estados Unidos han desplegado desde entonces una tecnología similar de escaneado del iris.

El Departamento de Policía de Nueva York fue uno de los primeros en empezar a utilizar el reconocimiento del iris. El departamento instaló MORIS (Sistema Móvil de Información y Reconocimiento de Delincuentes) de BI2 Technologies en otoño de 2010. Aunque se suponía que el uso del escáner de iris en las cárceles de la ciudad de Nueva York era voluntario, ha habido informes de detenidos que han sido retenidos durante más tiempo por rechazar las fotografías de iris. La policía de Nueva York también utiliza el reconocimiento del iris para verificar la identidad de una persona en el momento de la comparecencia.

Prisiones, como el Departamento Correccional de Rhode Island, y agencias, como la Oficina de Investigación de Tennessee, también han empezado a utilizar la tecnología. Una encuesta de la EFF realizada en 2015 entre las fuerzas del orden de California reveló que las oficinas del sheriff del condado de Orange y del condado de Los Ángeles tenían planes para implantar la tecnología de escaneo del iris.

Se han instalado dispositivos de reconocimiento del iris en todas las comisarías de la frontera entre Estados Unidos y México. El proveedor BI2 ofreció a estos sheriffs una prueba gratuita de tres años de sus dispositivos fijos de captura del iris para su uso en las instalaciones de admisión de reclusos, y ha dicho que con el tiempo ofrecerá también versiones móviles. Las plantillas de iris generadas con la aplicación móvil pueden compararse con cientos de miles de otras plantillas de iris en menos de 20 segundos. Los escaneos se añadirán a la base de datos privada de BI2, que ya cuenta con cerca de un millón de escaneos del iris recogidos en más de 180 jurisdicciones policiales de todo el país.

La base de datos B12 está alojada por un proveedor externo en un lugar no revelado de San Antonio (Texas) y en otras tres instalaciones de copia de seguridad en caso de desastre. Un ejecutivo de BI2 declaró a The Intercept que se trata de la mayor base de datos de este tipo en Norteamérica.

El Departamento de Seguridad Nacional utiliza el sistema HART (Homeland Advanced Recognition Technology), la principal base de datos biométricos del organismo, a la que pueden acceder los componentes del DHS, los socios encargados de hacer cumplir la ley y las entidades internacionales. HART incluye el acceso a una base de datos de iris 1-to-Many, que permite a los usuarios comparar un iris con un conjunto de datos de registros biométricos de individuos que contienen imágenes del iris. El Servicio de Aduanas y Protección de Fronteras emplea al menos cuatro escáneres de iris en los puestos de control y ha empezado a registrar los escaneos de iris de los inmigrantes. La TSA ha empezado a utilizar escáneres de iris en algunos aeropuertos. Algunas escuelas han probado el reconocimiento del iris para limitar el acceso a estudiantes, familiares y profesores autorizados.

Amenazas del reconocimiento del iris

Quizá la mayor amenaza del escaneado del iris sea el peligro de crear una base de datos nacional que pueda rastrear a personas de forma encubierta, a distancia o en movimiento, sin su conocimiento o consentimiento. Esto plantea importantes problemas de libertades civiles y privacidad que aumentan a medida que se recogen datos del iris de más y más personas. Es posible que los agentes de la ley utilicen escáneres de iris de largo alcance en personas que simplemente miran por el retrovisor después de haber sido detenidas. En algún momento, es posible que todas las personas puedan ser identificadas en cualquier lugar, aunque no sean sospechosas de haber cometido un delito.

También suscita gran preocupación el hecho de que las fuerzas de seguridad locales compartan datos biométricos para ayudar a organismos federales de inmigración como el Servicio de Inmigración y Control de Aduanas de Estados Unidos (ICE), que tiene acceso directo a muchas bases de datos de las fuerzas de seguridad.

Ninguna biometría es infalible. Un estudio de investigación de 2009 demostró que los pacientes con inflamación aguda del iris (también conocida como iritis o uveítis anterior) provocaban fallos en los sistemas actuales de reconocimiento del iris. Un informe de 2012 del Instituto Nacional de Normas y Tecnología (NIST) mostró que la tecnología de reconocimiento del iris utilizada para identificar a un individuo en una multitud era inexacta entre el 1 y el 10% de las veces. Los problemas de calidad se debían a una mala presentación del sujeto (por ejemplo, ojo cerrado, iris girado o mirada fuera de eje), problemas con el entorno de captura (como movimiento o desenfoque, reflejos debidos a una iluminación ambiental excesiva o LED rotos), procesamiento o almacenamiento de la imagen (como compresión o corrupción de la imagen) y características inusuales inherentes al individuo (como una forma anormal de la pupila). Los porcentajes de error (o falsos negativos) de los iris individuales oscilaron entre el 2,5% y el 20% o más.

También es posible engañar o burlar los escáneres de iris. En 2012, investigadores de seguridad de la Universidad Autónoma de Madrid fueron capaces de recrear imágenes de iris a partir de códigos digitales almacenados en bases de datos de seguridad. Los piratas informáticos del Chaos Computer Club de Alemania lograron eludir la autenticación basada en el iris en el smartphone Galaxy S8 de Samsung (a pesar de las afirmaciones de la empresa de "seguridad hermética") simplemente tomando una fotografía digital de la cara del propietario en modo de fotografía nocturna, imprimiéndola, superponiendo una lente de contacto en la imagen y sosteniendo la imagen frente al teléfono bloqueado.

Y luego está la cuestión de la seguridad de los datos. No está claro qué medidas están tomando las fuerzas del orden, si es que toman alguna, para proteger los datos biométricos sensibles que recopilan. Las bases de datos biométricos del iris son un nido de abejas de datos sensibles y muy personales que serán objetivo de los delincuentes. Las violaciones de datos y los hackeos ocurren. Las fuerzas de seguridad también pueden ser descuidadas con el equipo utilizado para recoger y almacenar estos datos. En un caso, un dispositivo militar utilizado para escanear el iris de las personas se vendió en eBay con la información aún almacenada.

La información biométrica supone un riesgo especial porque no es posible revocar, cancelar o volver a emitir un globo ocular si la información biométrica digital es robada o se ve comprometida. Para que el riesgo de violación de datos sea aún mayor, las fuerzas de seguridad suelen almacenar sus datos biométricos del iris en bases de datos gestionadas por proveedores y otros terceros privados. Esto también da a las empresas acceso y control sobre los datos de la justicia penal, a los que muchos de sus empleados pueden acceder de forma remota.

Lecturas adicionales sugeridas

Cómo funciona el reconocimiento del iris (Universidad de Cambridge)

La policía californiana utiliza estos dispositivos biométricos sobre el terreno (EFF)

Primeros Cinco Minutos: Reconocimiento del iris (Proyecto policial)

IREX 10: Pista de identificación (Instituto Nacional de Normas y Tecnología)

Última actualización: 26 de junio de 2023