Simuladores de sitios celulares/imsi catchers

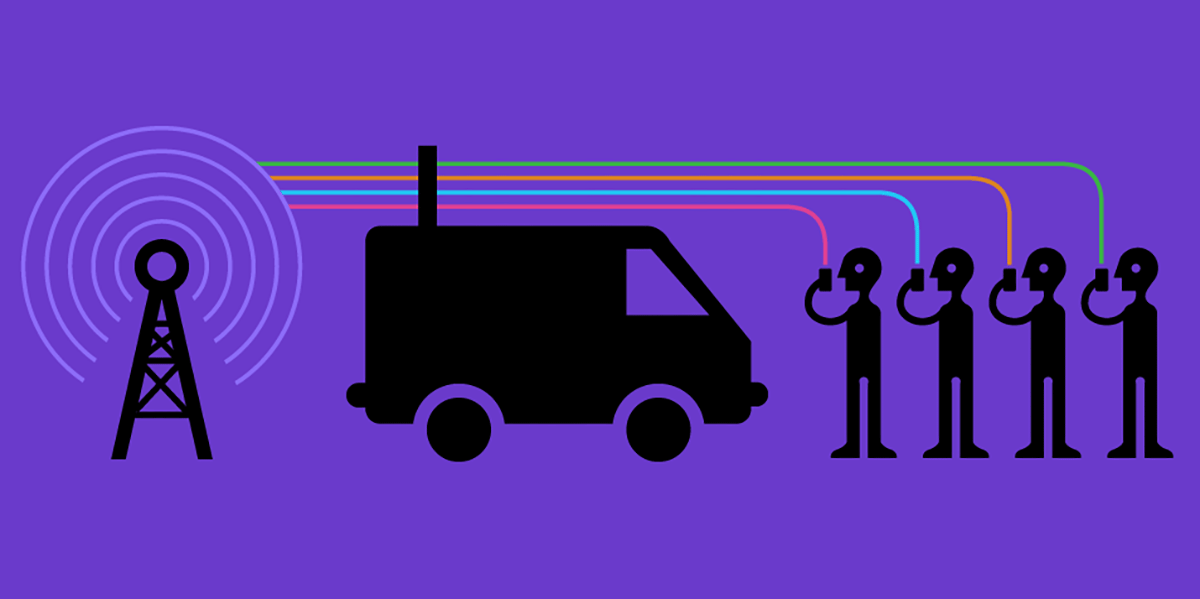

Los simuladores de sitos celulares, también conocidos como Stingrays o IMSI catchers, son dispositivos que se hacen pasar por torres de telefonía móvil legítimas, engañando a los teléfonos en un radio determinado para que se conecten al dispositivo en lugar de a una torre.

Los simuladores de ubicación de teléfonos móviles funcionan realizando una búsqueda general de todos los teléfonos móviles dentro del radio del dispositivo, en violación de las protecciones constitucionales básicas. Las fuerzas del orden utilizan los simuladores de emplazamiento para localizar teléfonos con mayor precisión que las compañías telefónicas y sin necesidad de recurrir a ellas. Los simuladores de sitos celulares también pueden registrar los números IMSI (identificadores internacionales de abonados móviles), exclusivos de cada tarjeta SIM, de todos los dispositivos móviles de una zona determinada. Algunos simuladores pueden tener funciones avanzadas que permiten a las fuerzas de seguridad interceptar las comunicaciones.

Cómo funcionan los simuladores de sitos celulares

Las redes celulares están distribuidas en zonas geográficas llamadas "células". Cada célula está atendida por un transceptor (trasmisor/receptor), también conocido como emplazamiento celular o estación base. Tu teléfono se conecta de forma natural con la estación base más cercana para proporcionarte servicio mientras te desplazas por las distintas células.

Generalmente, hay dos tipos de dispositivos utilizados por las fuerzas de seguridad que a menudo se denominan indistintamente: dispositivos pasivos (que llamaremos IMSI catchers) y dispositivos activos (que llamaremos simuladores de sitios celulares.) Los dispositivos pasivos, por regla general, no transmiten ninguna señal. Funcionan arrancando las transmisiones celulares del aire, de la misma manera que funciona una radio FM. Luego descodifican (y a veces desencriptan) esas señales para encontrar el IMSI del dispositivo móvil y rastrearlo.

Los simuladores activos de sitios celulares son mucho más utilizados por las fuerzas del orden y funcionan de forma muy diferente a sus primos pasivos. Los dispositivos celulares están diseñados para conectarse al emplazamiento cercano con la señal más potente. Para aprovecharse de ello, los simuladores emiten señales más potentes que las de los sitios legítimos que los rodean, o hacen que parezcan más potentes. Esto hace que los dispositivos dentro de su alcance se desconecten de los sitios celulares legítimos de sus proveedores de servicios y establezcan en su lugar una nueva conexión con el simulador de sitio celular. Los simuladores de sitios celulares también pueden aprovecharse de fallos en el diseño de los protocolos celulares (como 2G/3G/4G/5G) para hacer que los teléfonos se desconecten de un sitio celular legítimo y se conecten en su lugar al simulador de sitio celular. En este artículo nos centraremos en los simuladores activos.

A la mayoría de la gente le resulta difícil saber si un simulador activo ha accedido o no a las señales de su teléfono, y a nadie le resulta posible saber si un captador pasivo de IMSI ha accedido a las señales de su teléfono. Las aplicaciones para identificar el uso de simuladores de sitios celulares, como SnoopSnitch, pueden no ser verificablemente precisas. Se han creado algunas herramientas más avanzadas, que pueden ser más precisas. Por ejemplo, los investigadores de seguridad de la Universidad de Washington han diseñado un sistema para medir el uso de simuladores de sitios celulares en Seattle, y los investigadores de la EFF han diseñado un sistema similar.

¿Qué tipo de datos recogen los simuladores de sitos celulares?

Los datos recogidos por los simuladores de sitios celulares pueden revelar información intensamente personal sobre cualquier persona que lleve un teléfono, haya sido o no sospechosa de un delito.

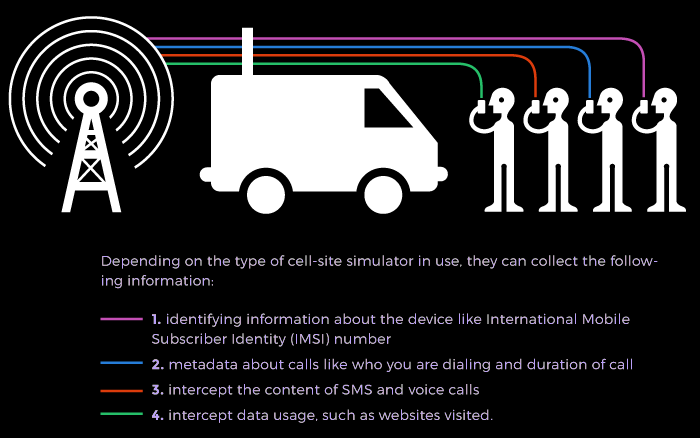

Una vez que su dispositivo celular se ha conectado a un simulador de sitio celular, el simulador de sitio celular puede determinar su ubicación y hacer que su dispositivo transmita su IMSI para su posterior identificación. Si el simulador es capaz de degradar la conexión celular a una conexión 2G/GSM, puede llevar a cabo acciones mucho más intrusivas, como interceptar los metadatos de las llamadas (los números a los que se ha llamado y el tiempo que ha durado cada llamada), el contenido de llamadas telefónicas y mensajes de texto no cifrados y algunos tipos de uso de datos (como los sitios web visitados). Además, los materiales de marketing elaborados por los fabricantes de simuladores de sitios celulares indican que pueden configurarse para desviar llamadas y mensajes de texto, editar mensajes e incluso suplantar la identidad de una persona que llama en mensajes de texto y llamadas en una red 2G/GSM.

Cómo utilizan las fuerzas de seguridad los simuladores de sitos celulares

La policía puede utilizar simuladores de sitios celulares para intentar localizar a una persona cuando ya conoce los datos de identificación de su teléfono, o para recabar la IMSI (y posteriormente la identidad) de cualquier persona que se encuentre en una zona determinada. Algunos simuladores de sitios de telefonía móvil son lo suficientemente pequeños como para caber en un coche patrulla o incluso en el chaleco de un agente, lo que permite a las fuerzas del orden desplazarse a varios lugares y capturar datos de todos los dispositivos móviles de una zona determinada, en algunos casos hasta 10.000 teléfonos a la vez. Estos registros indiscriminados y de arrastre incluyen teléfonos situados en espacios privados tradicionalmente protegidos, como viviendas y consultas médicas.

Las fuerzas de seguridad han utilizado la información de los simuladores de sitios móviles para investigar delitos graves y leves, así como infracciones civiles. La policía de Baltimore, por ejemplo, ha utilizado sus dispositivos para una gran variedad de fines, desde seguir la pista de un secuestrador hasta intentar localizar a un hombre que cogió el teléfono de su mujer durante una discusión (y luego se lo devolvió). En un caso, la policía de Annapolis utilizó un simulador de móvil para investigar un robo de sándwiches submarinos y alitas de pollo por valor de 56 dólares. En Detroit, el Servicio de Inmigración y Control de Aduanas de Estados Unidos utilizó un simulador de móvil para localizar y detener a un inmigrante indocumentado. En California, la oficina del sheriff del condado de San Bernardino utilizó su simulador de móvil más de 300 veces en poco más de un año.

La policía puede haber desplegado simuladores de sitios celulares en protestas. Al parecer, el Departamento de Policía de Miami-Dade compró por primera vez un simulador de sitio celular en 2003 para vigilar a los manifestantes en una conferencia sobre el Acuerdo de Libre Comercio de las Américas. Y se sospecha que se han utilizado más recientemente durante las protestas contra la violencia policial en 2020.

El FBI, la DEA, la NSA, el Servicio Secreto y el ICE, así como el Ejército, la Armada, el Cuerpo de Marines y la Guardia Nacional de Estados Unidos, utilizan simuladores de sitios celulares. Los U.S. Marshals y el FBI han acoplado simuladores de sitios celulares a aviones para rastrear sospechosos, recopilando en el proceso cantidades masivas de datos sobre muchas personas inocentes. El Texas Observer también descubrió simuladores de sitios celulares aéreos en uso por la Guardia Nacional de Texas. En 2023 se reveló que el ICE, el DHS y el Servicio Secreto han utilizado muchas veces simuladores de sitios celulares sin seguir sus propias normas de despliegue ni obtener una orden judicial.

Un reciente informe del Comité de Supervisión del Congreso pide a éste que apruebe leyes que exijan una orden judicial antes de utilizar simuladores de sitos celulares. Algunos estados, como California, ya exigen una orden judicial, salvo en situaciones de emergencia.

¿Quién vende simuladores de sitos celulares?

Harris Corporation es la empresa más conocida que suministra simuladores de sitos celulares a las fuerzas de seguridad. Su producto Stingray se ha convertido en el eslogan de estos dispositivos, pero posteriormente han introducido otros modelos, como Hailstorm, ArrowHead, AmberJack y KingFish. Harris ha dejado de vender tecnología de simuladores de sitos celulares a las fuerzas de seguridad locales, pero sigue trabajando con el gobierno federal. Digital Receiver Technology, una división de Boeing, también es un proveedor habitual de esta tecnología, a menudo denominada "dirtboxes".

Otros vendedores de simuladores de sitos celulares son Keyw, Octastic, Tactical Support Equipment, Berkeley Varitronics, Cogynte, X-Surveillance, Atos, Rayzone, Martone Radio Technology, Septier Communication, PKI Electronic Intelligence, Datong (Seven Technologies Group), Ability Computers and Software Industries, Gamma Group, Rohde & Schwarz, Meganet Corporation. Los fabricantes Septier y Gamma GSM facilitan información sobre lo que pueden captar los dispositivos. The Intercept publicó un catálogo secreto e interno del gobierno de EE.UU. de varios dispositivos de vigilancia de teléfonos móviles, así como un antiguo manual de simuladores de sitios celulares que se puso a disposición a través de una solicitud de la Ley de Libertad de Información.

Amenazas de los simuladores de sitios celulares

Los simuladores de localización de móviles invaden la intimidad de todas las personas que se encuentran en una zona determinada, independientemente de que la inmensa mayoría no hayan sido acusadas de cometer un delito. Se trata de registros generales que violan el requisito de la Cuarta Enmienda de que las órdenes judiciales describan "particularmente" quién o qué se va a registrar.

El uso de simuladores de sitios celulares ha estado envuelto en el secreto gubernamental. La policía ha utilizado simuladores para rastrear datos de localización sin orden judicial, obteniendo engañosamente de los tribunales órdenes de "pen register" sin explicar la verdadera naturaleza de la vigilancia. En Baltimore, un juez concluyó que las fuerzas del orden habían ocultado intencionadamente la información a la defensa, incumpliendo sus obligaciones legales de divulgación. Durante un tiempo, los departamentos de policía intentaron mantener en secreto el uso de simuladores de localización de móviles, no sólo para el público sino también para el sistema judicial, ocultando información a los abogados defensores y a los jueces, probablemente debido en parte a los acuerdos de confidencialidad con Harris Corporation. Los fiscales han aceptado llegar a acuerdos para ocultar el uso de simuladores de emplazamiento celular e incluso han abandonado casos antes que revelar información sobre el uso de esta tecnología. Los U.S. Marshalls han conducido archivos cientos de kilómetros para frustrar las solicitudes de registros públicos. La policía ha intentado mantener la información en secreto en Sarasota (Florida), Tacoma (Washington), Baltimore (Maryland) y San Luis (Misuri).

Para preservar este secreto, el FBI dijo a los agentes de policía que recrearan las pruebas de los dispositivos, según un documento obtenido por el medio de periodismo de investigación sin ánimo de lucro Oklahoma Watch.

Los simuladores de sitos celulares suelen interrumpir las comunicaciones de telefonía móvil en un radio de hasta 500 metros alrededor del dispositivo, lo que interrumpe las comunicaciones importantes e incluso las llamadas de emergencia. Se ha demostrado que los simuladores de sitos celulares afectan de forma desproporcionada a las comunidades de bajos ingresos y a las comunidades de color. En Baltimore, el uso de simuladores de sitos celulares afectó de forma desproporcionada a las comunidades afroamericanas, según un mapa incluido en una denuncia ante la FCC en el que se superponían los lugares en los que la policía de Baltimore utilizaba los stingrays con los datos del censo sobre la población negra de la ciudad.

Los simuladores de sitos celulares también pueden interrumpir las llamadas de emergencia, como las del 911 en Estados Unidos, lo que los convierte no sólo en una amenaza para la intimidad, sino también para la seguridad pública.

Los simuladores de sitos celulares se basan en vulnerabilidades de nuestro sistema de comunicaciones que el gobierno debería ayudar a solucionar en lugar de explotar.

Trabajo de la EFF sobre simuladores de sitos celulares

Por las razones expuestas, la EFF se opone al uso policial de simuladores de sitios celulares. En la medida en que los organismos encargados de hacer cumplir la ley utilizan simuladores de sitios celulares en investigaciones penales, la EFF sostiene que el uso debe limitarse de las siguientes maneras:

- Las fuerzas del orden deben obtener órdenes judiciales individualizadas basadas en una causa probable;

- Los simuladores de celdas sólo deben utilizarse para delitos graves y violentos;

- Los simuladores de sitos celulares sólo deben utilizarse para identificar la ubicación de un teléfono concreto;

- Las fuerzas de seguridad deben reducir al mínimo la recogida de datos de personas que no son objeto de la investigación.

- Las empresas que fabrican simuladores de sitos celulares deben confirmar que su tecnología no interrumpe las llamadas a los servicios de emergencia.

Litigios

Presentamos una demanda en virtud de la Ley de Libertad de Información para sacar a la luz el uso por parte del Servicio de Alguaciles de Estados Unidos de simuladores de teléfonos móviles en los aviones.

Junto con la ACLU y la ACLU de Maryland, presentamos un escrito de amicus curiae en el primer caso del país en el que un juez desestimó pruebas obtenidas como resultado del uso de un simulador de emplazamiento celular sin orden judicial.

Presentamos un escrito de amicus curiae, junto con la ACLU, señalando a un tribunal los hechos que indicaban que el Departamento de Policía de Milwaukee utilizó en secreto un simulador de sitio celular para localizar a un acusado a través de su teléfono móvil sin una orden judicial en el caso EE.UU. contra Damian Patrick. (El gobierno admitió entonces haberlo utilizado).

Legislación

Fuimos copatrocinadores originales de la Ley de Privacidad de las Comunicaciones Electrónicas de California (CalECPA), junto con la ACLU y la Asociación de Editores de Periódicos de California. Esta ley obliga a la policía de California a obtener una orden judicial antes de utilizar un simulador de cobertura móvil. Cualquier prueba obtenida de un simulador sin una orden judicial es inadmisible ante un tribunal.

La EFF apoyó la SB 741, que exige medidas de transparencia en relación con el uso de simuladores de sitos celulares. Recopilamos muchas de estas políticas.

Investigación adicional

Hemos escrito un informe sobre los medios técnicos posiblemente utilizados por los simuladores de sitios celulares llamado "Gotta Catch 'em All", y hemos desarrollado una prueba de concepto de medios técnicos para detectar simuladores de sitios celulares llamada Crocodile Hunter.

Casos EFF

Estado de Maryland v. Kerron Andrews

EFF contra el Departamento de Justicia de EE.UU.

Para más información

Dispositivos de seguimiento Stingray: ¿Quién los tiene? (ACLU)

Your Secret Stingray's No Secret Anymore: The Vanishing Government Monopoly over Cell Phone Surveillance and Its Impact on National Security and Consumer Privacy (Revista Harvard de Derecho y Tecnología)

Examinar el uso policial de dispositivos de seguimiento de teléfonos móviles (Comisión de Control de la Cámara de Representantes)

El implacable "ojo" de la vigilancia local: Su impacto en los derechos humanos y su relación con la vigilancia nacional e internacional (Center for Media Justice y otros)

Orientaciones políticas del Departamento de Justicia: Use of Cell-Site Simulator Technology (Departamento de Justicia de EE.UU.)

Los manuales secretos de Stingray detallan cómo la policía puede espiar teléfonos (The Intercept)

Catálogo secreto de material gubernamental para espiar tu móvil (The Intercept)

Última actualización: 29 de marzo de 2023